Massive Angriffe auf SSL-VPNs: Wie Sie Ihre Firewall effektiv schützen

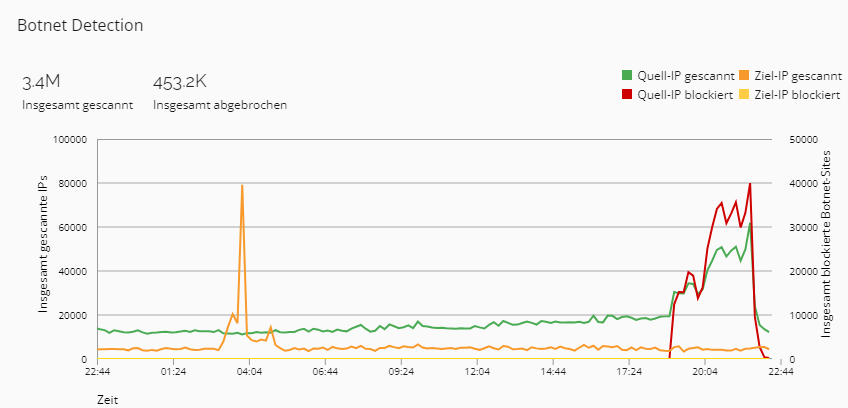

In den letzten Monaten wurden weltweit gezielte Brute-Force-Angriffe auf SSL-VPNs beobachtet, die insbesondere Systeme von WatchGuard betreffen. Diese Angriffe verursachen eine signifikante Anzahl an fehlerhaften Anmeldeversuchen – ein Hinweis auf Versuche, Authentifizierungsmechanismen zu umgehen. Obwohl die Sicherheitsdienste von WatchGuard selbst nicht kompromittiert wurden, können diese Attacken zu Dienstausfällen und erheblichen Einschränkungen für betroffene Unternehmen führen.

Nach Angaben von WatchGuard haben die Brute-Force-Angriffe bereits in mehreren Fällen zu fehlgeschlagenen Authentifizierungen, Zeitüberschreitungen oder Verbindungsabbrüchen geführt. Dabei nutzen die Angreifer bekannte Schwachstellen im SSL-VPN-Portal aus, um gezielt Anmeldeserver und Benutzerkonten anzugreifen.

Sind Sie betroffen? So finden Sie es heraus

Um festzustellen, ob Ihre Firewall von diesen Angriffen betroffen ist, sollten Sie die Logs Ihrer Systeme analysieren. Folgende Tools und Methoden können dabei hilfreich sein:

Prüfung via WatchGuard Dimension

- Melden Sie sich bei WatchGuard Dimension an.

- Wählen Sie die entsprechenden Firewall-Geräte aus.

- Überprüfen Sie die Berichte auf verdächtige Anmeldeaktivitäten, insbesondere wiederholte Fehlversuche.

Prüfung via WatchGuard Cloud Visibility

- Loggen Sie sich in die WatchGuard Cloud ein.

- Navigieren Sie zu „Überwachen > Geräte“.

- Analysieren Sie die Daten zu erfolgreichen und fehlgeschlagenen Login-Versuchen.

Die Auswertung dieser Logs hilft, Angriffsversuche frühzeitig zu identifizieren und geeignete Gegenmaßnahmen zu ergreifen.

Empfohlene Schutzmaßnahmen

1. Nutzerverwaltung und Datenhygiene

Entfernen Sie inaktive Benutzerkonten aus Ihrer Datenbank (Firebox, LDAP usw.). Reduzieren Sie die Angriffsfläche, indem Sie nur aktive und notwendige Benutzerzugänge beibehalten.

2. Einsatz von Multi-Faktor-Authentifizierung (MFA)

Nutzen Sie WatchGuard AuthPoint oder ähnliche MFA-Lösungen, um den Zugriff auf das SSL-VPN-Portal zu sichern. Achten Sie darauf, dass alternative Anmeldeserver ebenfalls durch MFA geschützt sind.

3. Geografische Einschränkungen

Implementieren Sie Geo-Filter, um den Zugriff auf Ihr VPN auf relevante Regionen zu beschränken. Für regionale Unternehmen kann dies beispielsweise auf Deutschland oder die EU begrenzt werden.

4. Verwendung von Secure-VPN und Network Access Control (NAC)

Ermöglichen Sie VPN-Zugriffe nur, wenn ein WatchGuard Endpoint-Schutz installiert ist. Dies erhöht die Sicherheit Ihrer Verbindung.

5. Least-Privilege-Prinzip

Weisen Sie Benutzern nur die minimal erforderlichen Rechte zu. Überprüfen Sie regelmäßig die Berechtigungen und entfernen Sie nicht mehr benötigte Rechte.

6. Abschaltung ungenutzter Dienste

Deaktivieren Sie nicht genutzte Mobile-VPN-Protokolle und prüfen Sie, ob das SSL-VPN-Portal selbst abgeschaltet werden kann, falls es nicht zwingend benötigt wird.

7. Firewall-Updates und Block Failed Login Feature

Aktualisieren Sie Ihre Firewall auf die neueste Version. Aktivieren Sie zusätzliche Sicherheitsfeatures wie das Blockieren fehlgeschlagener Login-Versuche.

Fazit

Die zunehmenden Angriffe auf SSL-VPNs erfordern eine proaktive Sicherheitsstrategie. Durch eine Kombination aus systematischer Analyse, der Implementierung moderner Sicherheitsmechanismen und der Reduzierung von Angriffspunkten können Unternehmen das Risiko erheblich minimieren. Eine regelmäßige Überprüfung und Härtung Ihrer Firewall ist dabei der Schlüssel zu einem sicheren IT-Betrieb.